«Сева + Леша = победа Трампа?»

В начале января на весь Интернет прогремела новость: некие доброжелатели слили отчет якобы американской разведки, сильно компрометирующий избранного президента США Дональда Трампа.

35 листов убористого машинописного текста — нечто похожее на сборник агентурных данных за период с марта по конец декабря 2016 года без явок, паролей и реальных имен информаторов — опубликовал портал buzzfeed.com ( детали — в материале «Сексуальные оргии Трампа и хакеры Кремля: мы перевели компрометирующее досье»).

Первые 34 листа нас не интересуют. В них про «Трампа и проституток», «Трампа и Кремль», «Трампа и его бизнес-связи в Москве».

Главным объектом нашего расследования будет последняя, 35-я страница отчета. Именно она содержит беспрецедентное обвинение: провал Хиллари Клинтон на выборах и триумф эпатажного бизнесмена-республиканца — результат серии кибератак, совершенных хакерами по заданию ФСБ и Кремля.

Вот дословный перевод этого сообщения:

«Отчет от 13 декабря 2016 года. Дополнительные детали секретного диалога между командой Трампа, Кремлем и связкой хакеров в Праге. Пункт 3.

Некто (имя замазано. — Авт.) доложил, что в период с марта по сентябрь 2016 года компания под названием XBT/Webzilla и ее аффилированные лица использовали ботнеты и порнотрафик для передачи вирусов, создания программных сбоев на зараженных компьютерах жертв, а также кражи информации и подтасовки данных, направленных против руководства Демократической партии. Весомыми игроками данной операции стали некто Alexey Gubarov (здесь и далее до конца цитаты написание имен приведено в точном соответствии с текстом источника. — Авт.), а также другой эксперт по хакерству — Seva Kapsugovich. Оба вовлечены под давлением ФСБ. В Праге Коэн (Майкл Коэн — юридический представитель Трампа. — Авт.) согласился с предложенными сценариями сохранения операции на случай непредвиденных ситуаций, и в особенности — что нужно делать, если Клинтон выиграет президентские выборы. При таком исходе все платежи хакерам должны были бы осуществляться быстро и осторожно. Далее следовало бы дать отбой всем кибер- и иным действиям и замести следы».

Идентификация

Мы проверили имена и названия указанных в этом докладе фигурантов и фирм. Все они принадлежат реальным людям и компаниям.

XBT/Webzilla — существующий по сей день крупный IT-холдинг. Сфера деятельности — облачные технологии, разработки в сфере информационной безопасности, предоставление площадок для интернет-хостинга. По данным налоговых органов, зарегистрирован в офшорной зоне на Кипре. Имеет несколько дочерних компаний по всему миру, в том числе и в России. Руководит холдингом нанятый по аутсорсингу управленец, российский гражданин.

Алексей Губаров. Здесь, вероятно, составители отчета напортачили (спишем на трудности перевода и восприятия русских фамилий на слух). На самом деле человека зовут Алексей Губарев. Он действительно является видным специалистом в сфере компьютерных технологий. Несколько лет назад запустил в России новый проект. В активе те же облачные технологии, работа с базами данных, хранение информации и предоставление адресов для сайтов в Интернете. Офисы проекта базируются в Москве, Амстердаме и Далласе (США). Более того, Губарев имеет прямую связь с одной из дочерних фирм XBT/Webzilla — компанией-провайдером «Единая сеть». По сведениям российских налоговиков, он является миноритарным акционером этой фирмы.

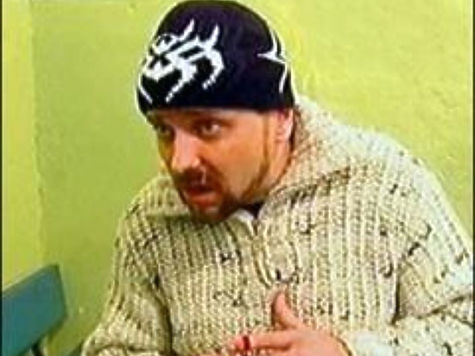

Сева Капцугович. Пожалуй, самый занятный персонаж в этой истории. Сева (полное имя — Севастьян) Капцугович — известный пермский педофил, осужденный к 18,5 года колонии за создание сети порносайтов. Стражи порядка гонялись за Севой с конца 90-х, поймали в начале нулевых. Потом отпустили (по официальной версии — не хватило улик, по неофициальной — папа, ректор пермского вуза, слишком активно сражался за непутевого сына).

Затем любитель извращенных утех вместе с пятью подельниками, трое из которых профессиональные программисты, попался снова. Каждый член педофильской банды получил солидный срок, однако Капцугович вышел по УДО. В 2013-м был осужден повторно — теперь уже на 18,5 года. По данным ФСИН, сейчас Сева сидит в ИК-29 в Кировской области. Ни о каком досрочном освобождении речи нет.

Местные правозащитники рассказали, что собой представляет место, откуда, по мнению американцев, Капцугович и вел свои секретные атаки.

— ИК-29 находится в поселке Сорда, это в 300 километрах от Кирова, — рассказал зампред ОНК по Кировской области Артур Абашев. — Туда и доехать-то сложно, дорог считай что нет. Вокруг сплошной лес, глушь.

Еще правозащитники поведали, что в отдельных помещениях этого российского Шоушенка — в комнатах отдыха, библиотеке — есть компьютеры, и заключенные вправе ими пользоваться. Правда, все они по правилам должны быть без выхода в Интернет, а личных гаджетов при себе арестантам иметь не положено. Компьютеры используются преимущественно для трансляции телепередач в тюремных отрядах.

«Поймай меня, если сможешь»

Итак, люди в докладе вполне реальные. Один — крутой айтишник, второй — осужденный за создание порносети преступник. Плюс компьютерная компания со счетами в офшоре. Вроде бы идеальная картинка. Но смогут ли американские спецслужбы (если доклад действительно исходит от них) хоть что-то им предъявить?

Эксперты по кибершпионажу уверены, что нет. Как нам пояснили специалисты, главная фишка любых хакерских атак — практически полная недоказуемость. Она базируется на трех постулатах. Первый — невозможность связать момент атаки с конкретными действиями конкретного человека. Ведь взломщик может находиться, скажем, в Берлине, а его жертва, например, в Сиднее. Атаковать можно откуда угодно: из маленького кабинета в небоскребе, кафе на окраине города или гостиничного номера, арендованного на час. Для сыщиков это все равно, что ловить какого-то конкретного муравья в тайге.

Второй — использование принципиально новых типов вирусных программ. Схема проста и очень напоминает вечную гонку наркоконтроля за дилерами. Пока сыщики ищут известные им спайсы, химики успевают придумать десяток новых формул. Только если новые наркотики попадают в черные списки где-то через полгода после создания и выхода на черный рынок, то с новыми вирусами счет может идти на годы. Все это время вредоносная программа остается невидимой не только для криминалистов, но и для новейших версий антивирусов.

Третий и, пожалуй, самый главный кит хакерской неуловимости: атаку крайне сложно доказать юридически.

— Сфера киберпреступности самая молодая в законодательстве, — поясняет управляющий партнер чикагской юридической компании Федор Козлов. — Многое зависит от профессионализма органов дознания, потому что большинство доказательств остается в цифровом, компьютерном пространстве. Часто суды сталкиваются с вопросом, как квалифицировать действия: кража это или мошенничество? Еще специфика многих преступлений в Сети часто связана со сложностью в определении их территориальности, то есть с тем, какой суд будет разбирать инцидент.

Поэтому для спецслужб и сыщиков единственный способ выйти победителями из погони за хакером — получить от него чистосердечное признание.

— В подобных делах для спецслужб существует один-единственный принцип: бескомпроматности страны, на которую они работают, — говорит независимый эксперт по киберугрозам Андрей Масалович. — Это значит, что для получения признания можно применять любые меры. Они не имеют ничего общего с представлениями о законности и правах человека: частные тюрьмы, психологическое давление и так далее. Главное, чтобы в итоге заинтересованная страна получила признание и не была ни в чем скомпрометирована. В любом другом случае доказать атаку невозможно. Все улики будут представлять собой разрозненный набор фактов. Связать воедино их может только одно: признание вины конкретным человеком.

«Вор у вора шапку украл»

У криминалистов есть понятие modus operandi — в переводе с латыни «образ действия». Это почерк, свойственный конкретному преступнику. Именно по такому почерку сыщикам удается составить портрет маньяков, серийных убийц и… хакеров.

— Следы активности в Интернете можно стереть, но так называемый профиль игроков бесследно не исчезает, — объясняет Масалович. — Под профилем понимается определенный стиль поведения в Сети. Предпочтительные часы работы, определенные вирусы и другие инструменты, которые преступник использует для атаки.

Все эти детали тщательно собираются сыщиками и формируются в досье. Однако здесь айтишники указывают на новую угрозу. Такой «фоторобот» сам по себе становится объектом вожделения для иностранных шпионов. Ведь если вы точно знаете, как ведет себя реальный преступник, то кто вам мешает его скопировать? Всем известны десятки случаев, когда фанатики копировали убийства, совершенные растиражированными серийными маньяками. Здесь так же. Надо лишь украсть досье и нанять других хакеров, которые поведут не только следствие, но и ход мировой политической истории по новому пути.

По словам экспертов, именно в такой водоворот шпионских игр попала группа кибершпионажа под названием Fancy Bear («прикольный медведь»). Эти неуловимые ребята появились в 2004 году и с тех пор успели атаковать посольства десятков государств, министерства обороны Аргентины, Бангладеш, Турции, Южной Кореи и Украины, сотрудников НАТО, украинских политиков, а также журналистов из Восточной Европы.

Излюбленными приемами хакеров были фишинговые атаки (массовая рассылка электронных писем с вирусами) и атаки по так называемым «уязвимостям нулевого дня». Это несколько часов или минут, которые разработчики программного обеспечения тратят на исправление только что обнаруженного сбоя. Все это время программа остается беззащитной, чем и пользуются злодеи.

При этом задействованные в слежке за «медведями» компании в области защиты информации установили общую для всех эпизодов черту: их активность всякий раз шла с 9 до 17 часов по московскому времени. Западные специалисты группировку сразу же закрепили за Россией и связали с неким «государственным спонсором в Москве».

— Неужели вы реально думаете, что кто-то будет называть себя Fancy Bear или Felix Edmundovich? Это названия, которые хакерам давали наши спецслужбы, у которых те были в разработке, — говорит Андрей Масалович. — Просто потом их почерк был, мягко говоря, позаимствован другими хакерами, нанятыми совсем другими службами. Представим себе, что такая схема существует в любой стране, где есть хакеры и спецслужбы.

А значит, вполне вероятна совсем другая версия: авторы скандального отчета взяли за основу реальных людей с подходящими профессиональными данными и биографией. А затем, прикрываясь этими людьми, запустили свою игру.

— Прицепить к такой истории педофила очень выгодно, — считает Масалович. — Во-первых, такой не огрызнется. Он ведь уже сидит. Во-вторых, на зонах действительно есть гаджеты и менее защищенные места. Например, библиотеки или мастерские, где работают заключенные. Так что техническая возможность атаковать из таких мест существует. В-третьих, через порновидео реально можно притянуть на свой гаджет очень много заразы — это всем известный факт. И доказать потом что-либо практически невозможно. Поэтому любая версия, в которой есть связка «порно+хакер+офшор», выглядит на первый взгляд правдоподобной. Авторам отчета можно только поаплодировать. Это очень тонкая работа.

«Во всем виноваты драконы»

Кибератак из России действительно много. Это на примере исследований ударов по собственным сайтам и мобильным приложениям показала одна из отечественных фирм — разработчиков систем безопасности, компания Positive Technologies.

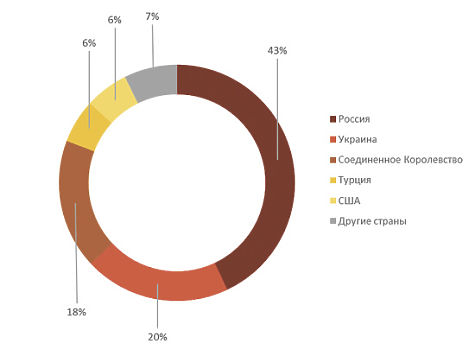

Так, основным источником нападений на веб-ресурсы компании в прошлом году оказались Россия (43% атак) и Украина (20% атак). Третье место занимает Великобритания — 17% атак. По 6% взломов зафиксировано со стороны США и Турции.

— Спланированные массовые атаки должны затрагивать не только банковские системы, но и СМИ, профессиональные порталы, которые могут быть использованы для распространения ложной информации от лица официальных представителей известных компаний или экспертов по безопасности. Кроме того, злоумышленники могут отрабатывать планируемые стратегии атак на сторонних ресурсах, — отмечает Евгений Гнедин, руководитель отдела аналитики информационной безопасности компании.

Казалось бы, статистика жуткая. Впору бы опустить руки и признать, что, наверное, мы и вправду что-то там взломали у американцев, раз наши хакеры впереди планеты всей.

Однако эксперты уверяют, что все как раз наоборот и такая неутешительная статистика взломов нам на руку. Ведь если даже частные компании в состоянии отследить каждую атаку (вычислить, откуда, когда и что конкретно было сделано), то под силу ли такое спецслужбам сверхдержавы? А где тогда доказательства?..

— Когда я вижу нечто подобное, на ум приходит один реальный факт из истории Древнего Китая, — размышляет Масалович. — Китай славился невероятно точными летописями. Сколько воинов погибло в сражении, сколько младенцев родилось в каждой деревне, даже сколько риса собрали в такой-то год — летописцы все пересчитывали и записывали. Поэтому в распоряжении ученых есть история Китая наивысшей степени детализации за многие тысячелетия. Но периодически в этих летописях вдруг возникают драконы. Пришел дракон, пожрал урожай, сжег деревни. Таким способом летописцы вуалировали неразумные действия императоров, которые приводили к катастрофам, войнам и болезням. Написать, что виноват император, — голову снесут. Приходилось выкручиваться. Жаль, что у древних китайцев не было Интернета и мема #russiansdidit. Иначе и неурожай риса списали бы на русских хакеров. Сейчас такой прием называется дымовой завесой.

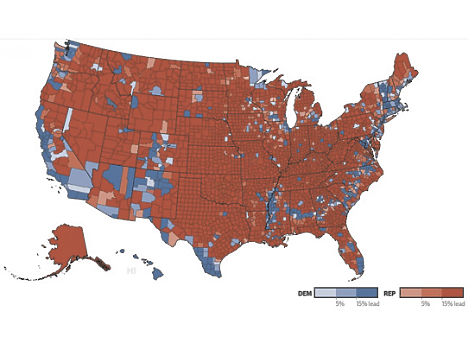

В подтверждение этой версии эксперты приводят одно обстоятельство. У дымовой завесы была четкая цель — отвлечь внимание от явного провала демократов. По словам аналитиков, он стал очевиден еще весной (как раз когда появилась первая волна истерии вокруг русских хакеров). Тогда американские политпиарщики собрали анализ настроений по графствам. Их в США 3144. Оказалось, что за демократов всего 58 графств. Остальные поддерживали республиканцев. Признать такое?! Ну уж нет. Решили поступить проще: закрыть сайт, на котором раньше регулярно публиковалась статистика настроений избирателей — сейчас он заблокирован). И придумать теорию заговоров с хакерами.

«Зомби в вашей спальне»

Однако даже если история с кибершпионажем — всего лишь выдумка, это не значит, что простым пользователям интернет-технологий ничего не угрожает. Эксперты называют больше десятка реальных уловок, которые используют преступники как против высокопоставленных политиков и корпораций, так и против обычных юзеров. Вот самые распространенные методы хакеров:

Фишинг. Это метод так называемого социального инжиниринга. Игра на эмоциях и страстях, только в цифровом пространстве. Самый частый способ — рассылка электронных писем. Вот как это работает: вам приходит письмо от вроде бы солидного источника (банк, пенсионный фонд, крутой организатор известной лотереи). Текст должен обязательно вызвать у вас сильные эмоции: «вы выиграли», «мы заблокировали ваш счет». Под текстом ссылка или файл, который непременно (как написано в письме) надо открыть. Тогда вы сможете решить проблему или получить заветный приз. Кликаете по ссылке… Бинго! Вы заражены вирусом типа «троянский конь».

Ботнеты. Иными словами, зомби-сеть. Создается при помощи фишинговых атак. Механизм простой: вы кликаете на ссылку в письме, заражаете компьютер вирусом. Все: дальше ПК уже принадлежит не вам, а хакеру. Он — дирижер, причем в свой оркестр может объединить тысячи больных гаджетов. Ботнеты используются для атак по крупным мозговым центрам с сильной защиты. Таких, как серверы политических партий, банков и госструктур. Хотя никто не мешает вырастить отряд зомби прямо в офисе той же партии-жертвы. При этом генерал армии зомби — хакер — может управлять ею из другой страны, оставаясь в тени. А ничего не подозревающие хозяева зараженных гаджетов становятся соучастниками атаки и кражи данных.

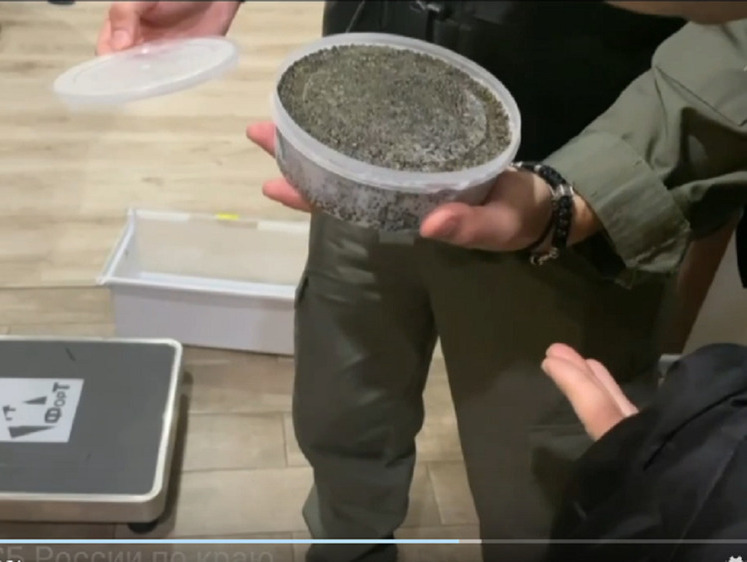

Порновидео. Самая, пожалуй, тонкая штука. Видеофайл весит очень много. А вирус, наоборот, маленький и легкий. Злоумышленник может встроить вредоносную заразу прямо в видео. Как только похотливый зритель нажимает на «открыть» или «скачать», ролик вместе с заразой попадает в компьютер. Этим же способом можно передавать текстовые инструкции. Например, для террористов. В такой схеме получатель заходит на заранее известный ему сайт и выкачивает оттуда порноролик с вшитым в него «бонусом». Затем специальная программа на компьютере реципиента склеивает нужный файл в единое целое.

— Похожий метод был в Древней Греции, — рассказывает Андрей Масалович. — Одному военачальнику надо было передать важное послание своему брату. Но он боялся, что письмо перехватят, гонца убьют или вытащат из него информацию под пытками. Тогда гонца треснули по голове дубиной, а пока тот был без сознания, обрили голову и на затылок нанесли тату с посланием. Затем подождали, пока у бедолаги отрастут волосы, и отправили в путь. Брату оставалось только заново обрить посланника.

Онлайн-игры. Это, кстати, одной строкой прошло и в трамповском отчете. Дескать, русские хакеры заражали компьютеры американских жертв при помощи «дешевых российских компьютерных игр». Заражали или нет — никто не доказал. Но подцепить вирус через игрушку действительно можно. Технически это делается так же, как и в истории с порновидео.

Селфи. Новый тренд, похожий на сюжеты из шпионских боевиков. Родом задумка из Японии. Тамошние ученые взяли фото своего коллеги, на котором тот показывает пальцами знак «V». Увеличили его так, что стали видны отпечатки пальцев. Перенесли их на пленку с графитовым порошком, приложили этот муляж к смартфону, принадлежащему подопытному. Гаджет покорно разблокировался. И все бы ничего — он же сам дал себя сфотографировать и мобильник для опыта предоставил. Да вот только следом те же японцы так же детально увеличили фото министра обороны Германии…

Хранение важных и личных данных в смартфоне. В эту ловушку в 2014 году попался российский премьер Дмитрий Медведев. Хакеры похитили пароли от соцсетей, которые ДАМ хранил в обычных заметках на телефоне. А потом от его имени стали выкладывать посты с текстом «Ухожу» и «Стыдно за действия правительства». Именно для того, чтобы такого больше не было, для чиновников и разрабатываются российские защищенные смартфоны с отечественной операционной системой.

«Правила кибергигиены»

Эксперты советуют соблюдать всего несколько простых правил, чтобы не стать жертвой или невольным подельником хакеров:

1. Не используйте один пароль для разных сайтов. Если плохо запоминаете, записывайте. Главное — не забыть, где записали.

2. Не придумывайте простых паролей, которые можно с вами связать. Даты рождения, клички собак, имена детей — все в топку. Будьте креативны. Пусть преступник ломает голову.

3. Внимательно читайте электронные письма. Проверяйте адреса сайтов, указанные в письме. Например, вместо PayPal (популярная онлайн-платежная система) хакеры могут привести вас на сайт-клон PayPai.

4. На смартфонах скачивайте обновления и новые программы только из официального магазина приложений.

— На любом мобильном гаджете в настройках есть функция «Разрешить установку приложений из неизвестных или сторонних источников», — говорит эксперт по безопасности Сергей Никитин. — Проверьте, чтобы эта функция на вашем смартфоне или планшете всегда была отключена.

5. Не скачивайте игры с неизвестных сайтов.

6. Не скачивайте порноролики. Любая «клубничка» может оказаться вирусным пазлом.

7. Если вы по долгу службы должны носить с собой важную информацию, используйте хитрую флешку-матрешку. С виду она выглядит как обычная большая флешка, внутри которой есть еще одна потайная.

8. Пароли от аккаунтов в соцсетях не храните в телефоне. Лучше запишите их в бумажный блокнот.

9. Пин-коды от банковских карт, напротив, нигде не записывайте. Если у вас несколько карт, проверните хитрый ход: поменяйте пин-код, который дали вам в банке в конверте вместе с карточкой, на четыре цифры от другой своей карты. Так пароль всегда будет перед глазами, а злоумышленник замучается разгадывать ваш ребус.

10. Если вам звонят и грозным голосом представляются большим начальством, силовыми структурами и так далее, требуя при этом сообщить пароли или пин-коды, — не говорите. Это излюбленный хакерами прием фишинга. Спокойно положите трубку и перезвоните в то учреждение, из которого якобы был звонок. Лучше прослыть параноиком, чем шпионом.

Однако даже самых щепетильных перестраховщиков эксперты спешат расстроить: ни одна из известных мер безопасности панацеей не является.

— Если у вас есть любое цифровое устройство с батарейкой, вы уже заражены, — говорит Масалович. — Производители сами делают «закладки» из неисправностей и вирусов. Они могут не проявлять себя годами. Потом в один момент приходит сигнал со спутника, и «трояны» начинают свою активность. Сейчас в мире сотни тысяч гаджетов, которые чего-то ждут.

ПОКАЗАНИЯ «ПОДОЗРЕВАЕМЫХ»

Мы связались с Алексеем Губаревым и попросили прокомментировать выдвинутые к нему «американской разведкой» претензии.

— Сейчас готовятся суды по защите репутации, поэтому юристы попросили меня лично ничего не комментировать в ближайшее время, — заявил программист.

Сева Капцугович продолжает отбывать наказание за педофилию в кировской колонии. Он не жалуется на режим и ведет себя максимально тихо. Настолько, что даже местные правозащитники узнали о его существовании только от нас. Его отец — известный советский и российский историк, экс-ректор, а ныне профессор Пермского педагогического университета Игорь Капцугович — не дает комментариев ни на одну тему, связанную с его непутевым сыном.

Официальных обвинений в кибершпионаже фигурантам отчета на данный момент не предъявлено ни одной страной.

По мнению юристов, судиться с авторами отчета Губареву и его адвокатам придется в США. Но есть ли шанс такой процесс выиграть?

— Иск нужно адресовать американской разведке, — поясняет юрист Федор Козлов. — Но только в том случае, если в злополучном отчете были факты, а не мнения. Клеветой в Америке считаются только факты, не соответствующие действительности. Еще в 1974 году Верховный суд США постановил, что ошибочные мнения квалифицировать как клевету нельзя.